Android

英文原文:

Remote code execution on Android devices

"你走进一个咖啡店坐下来。等咖啡的时分,你拿出你的智妙手机Start玩一款你前些全国载的游戏。接着,你继续任务而且在电梯里收邮件。在你不知情下,有进犯者获得了公司收集的地址而且不时地沾染你一切同事的智妙手机。

等下, 甚么?

我们在Bromium试验室博客上不谈判论Android太多。可是不时地我们爱好修修补补。迩来,我的同事Thomas Coudray 和我探究了下Android远程代码履行的易损性,想弄清楚易损性在现实使用中是多大的问题。

其它翻译版本 (1)

加载中

虽然权限晋升技术在Android上很广泛(并构成了“root”装备的常规),但远程代码履行是一种稀有且风险很多的破绽。它答应进犯者不经受权就在用户装备上履行特定代码。这个Bug特殊另人存眷,由于,即便在它被修复后过了18个月,在安装了一切补钉的最新型的Android装备上仍可被应用。我们想看看,假如这是真的,应用此破绽需求支出几多尽力。我们发明上述场景完整可能发作。

我们用了两种分歧的办法研讨此Bug。起首,我们测验考试在相似公共WIFI的情况中应用它,也就是你可能在咖啡店中碰到到情况。我们启动了一些Android装备和便宜的收集装备,Start进犯。第二步是估量通俗用户有多大的可能碰到这类最坏的情况。为此,我们运用了统计剖析技术,看看有几多有破绽的App和装备。

在Start细节之前,先了解一下此Bug的布景常识:

布景常识

它始于2012年的Javascript在addJavascriptInterface API中的远程代码履行Bug,CVE-2012-6636(概况见此处和此处)。此Bug答应Javascript代码取得拜访系统的更大权限,这并不是开发者的本意。至此,如斯蹩脚。MWR的研讨职员在几个月后的研讨后果显示有大量App运用了广告供给商的框架顺序,而这些框架顺序凡是受此Bug影响并且还在运转时下载Javascript代码。

这些要素联合起来意味着,大量的App采取不平安的方法从互联网下载Javascript代码,因而歹意进犯者挟制下载并发起远程代码履行的进犯其实不难。

还没修复?

Android 4.2修复了这个潜伏的javascript破绽。不幸的是,因为向后兼容的缘由,修复只意味着在特定的场景中封闭了破绽。现实中的Android版本碎片化和Android上的广告贸易形式意味着这些场景其实不常用。我们反省了Google Play上的100,000个APK文件,发明约莫有12%即便运转在最新的Android装备上依然有破绽风险。

APK剖析后果:一半没有破绽风险,由于它们的目的SDK版本大于或即是17;剩下的31%没有运用存在破绽的API;7%因为APK混杂或剖析犯错而没有剖析。

别的,不论此破绽能否被修复,超越50%的Android装备依旧运用着低于4.2的版本。关于这些装备,没有修复顺序,它们照旧存在破绽风险。

技术点

为了修复成功,挪用addJavascriptInterface的顺序必需编译为API 17及以上,也就是说你的目的Android版本必需是4.2及当前的。为了兼容更多的装备,App和框架顺序常常用尽量低的API版本编译。重点就是即便运转在打了补钉顺序的Android 4.2, 4.3或4.4的装备上,App仍存在破绽进犯风险。

广告贸易形式在Android中很盛行:也就是App收费,开发者经过向用户展现广告而取得月入。在Android中,有超越50个分歧的广告框架顺序,这使得开发者很轻易完成广告功用,现实上他们常常在App中运用不只一个广告框架顺序。有的App发明运用了20个之多(见此处的图4)。这些框架顺序多数有这类行动——当app第一次运转时,它们经过HTTP下载javascript库。这也就是说App凡是不平安地下载了未验证的javascript代码,而这些代码运转在可履行恣意代码的情况中。

代码的履行意味着对装备的无限制拜访

迄今为止,这个破绽仅仅答应一个进犯者在一个安卓使用情况中去履行代码。这很蹩脚,可是依然被安卓权限系统限制在独自的使用中去拜访数据。但是,一旦一个进犯者有了一个在系统中的安身点,这就相似于他们可能取得额定的特权。以futex破绽为例(CVE-2014-3153),它影响以后运用的每一个Linux内核版本,包含安卓系统和比来第一次被成功root的Galaxy S5。虽然他们不是等价的,但我们仍是应当养成“远程代码履行”与“root权限”在严重品级上等价的习气,由于早晚,一个下定决计的黑客将可能从一个地方蹦到另外一个地方,获得装备的完整把持权。

真实天下中的破绽应用

我们谈了怎么应用破绽和破绽为何如斯严重。如今我们撇开剖析,验证一下破绽究竟有多轻易被应用。

蒲月中旬,我们从Play Store随机下载了102,189个收费的app,并经过统计剖析发明此中的12.8%存在潜伏的破绽风险,正如上图所示。这些APK同时运用了太低的目的API版本和addJavascriptInterface API。这些APK挪用addJavascriptInterface时的破绽事实上可以经过中间人进犯的方法应用,当从互联网不平安地下载的javascript剧本时可以倡议中间人进犯。

我们会测试经过中间人进犯挟制非平安的javascript下载,并注入一些javascript剧本来探查addJavascriptInterface破绽。

测试app的破绽

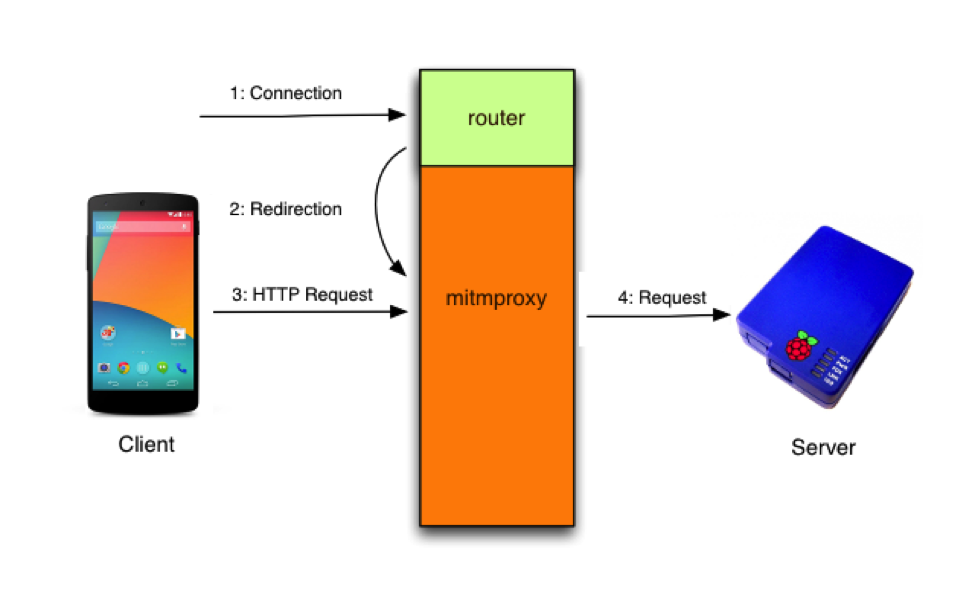

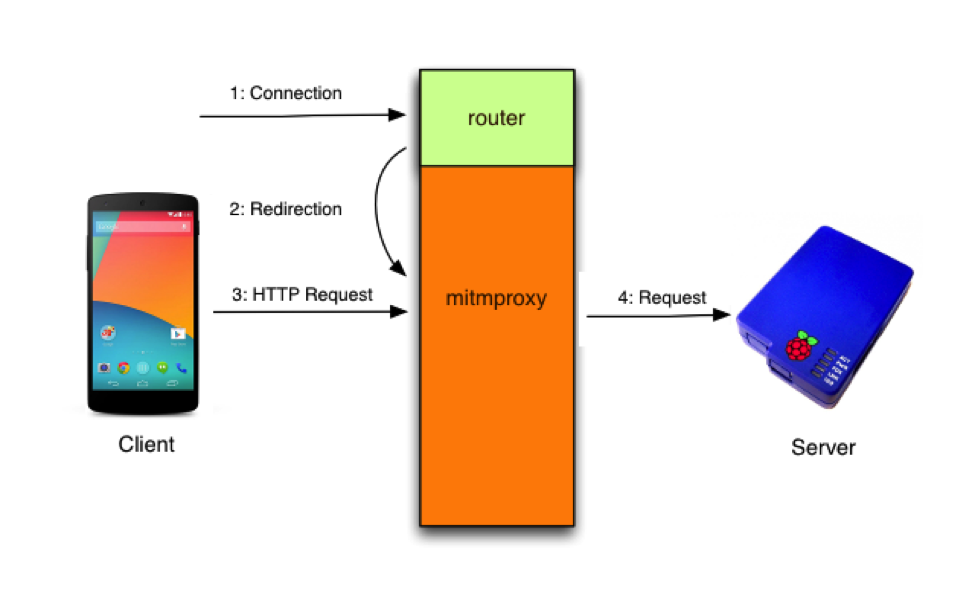

我们设置了一个充任通明web代办署理中间人的wifi无线接入点(AP)。它被设置为对任何接入此AP的装备在经过HTTP恳求任何剧本时都注入歹意代码。AP设置了暗码,以防有人误用,但本办法可以用到地下拜访的AP。即便当AP不受把持时,DNS毒化或ARP缓存诈骗等技术也能够用来完成中间人代办署理。或者可以安装一个模拟成正当AP的假AP。也就是说,有各类办法完成中间人代办署理,运用wifi的任何人都将经过我们的代办署理拜访收集。

javascript的静态性意味着我们不需求检测特定的使用顺序或广告框架顺序以作为目的。当运转时,歹意代码扫描全部javascript定名空间中的工具,查找不准确地运用了addJavascriptInterface API的工具,然后对每一个实行破绽测试。假如没有找到破绽,它就闹哄哄地加入,不影响app的运转。假如成功了,它将运转一个shell号令启动盘算器app(这是破绽揭穿中的一个传统,标明你完成了代码运转——怎么你可以启动盘算器,你就证实了可以履行任何代码)。

注入的 javascript片段

function findVulnerableObject() {

for (var prop in window) {

try {

// If getClass() doesn’t throw, the object is vulnerable

window[prop].getClass();

return window[prop];

}

catch(err) { }

}

return null;

}

本文中的一切译文仅用于进修和交换目标,转载请务必注明文章译者、出处、和本文链接。

2KB翻译任务按照

CC 协议,假如我们的任务有进犯到您的权益,请实时联络我们。

2KB项目(www.2kb.com,源码交易平台),提供担保交易、源码交易、虚拟商品、在家创业、在线创业、任务交易、网站设计、软件设计、网络兼职、站长交易、域名交易、链接买卖、网站交易、广告买卖、站长培训、建站美工等服务